发布日期:2025-03-02 14:02 点击次数:149

以色列数字谍报公司 Cellebrite 为客户提供谍报相聚和审查等事业,同期该公司也为客户提供某些未知的零日过失 (0day) 用于针对特定成见发起间谍软件袭击。在 2024 年 12 月有机构发现塞尔维亚采购并部署由 Cellebrite 和 NSO 集团提供的过失和对应间谍软件,这些过失和间谍软件主要面向 Android 手机并具有绕过锁屏界面读取数据的才智。

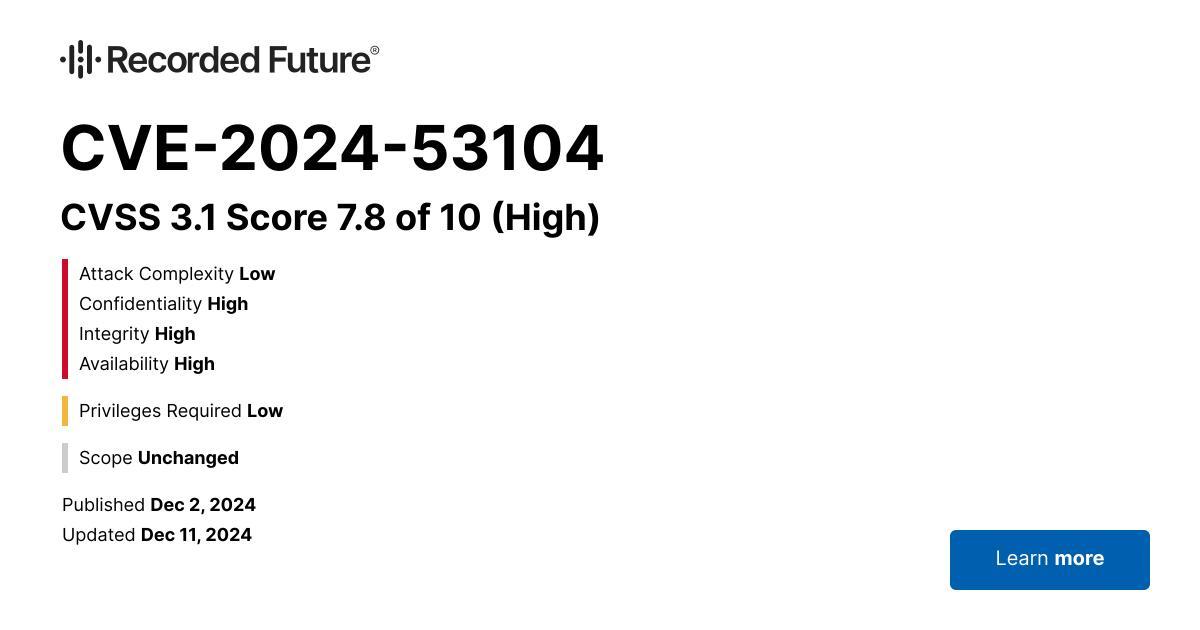

谷歌在本月发布的 Android 例行安全更新中也曾开发 Cellebrite 使用的这枚安全过失,过失编号 CVE-2024-53104,另外两枚过失 CVE-2024-53197 和 CVE-2024-50302 也曾在上游 Linux Kernel 中开发,但尚未同步到 AOSP 神态。

CVE-2024-53104 过失概览:

该过失主要成见是 Linux Kernel USB 类驱动设施,借助过失在具有物理探问权限的 Cellebrite 客户中举例塞尔维亚不错绕过 Android 系统的锁定屏幕并赢得探问权限。

由于这枚过失位于上游的 Linux Kernel 中,因此岂论是 Android 照旧其他 Linux 刊行版、岂论是哪种品牌的斥地齐不错被袭击,举例 Linux 镶嵌式斥地。

不外当今莫得字据标明袭击者使用该过失针对非 Android 斥地发起袭击,投资理财毕竟这么高价值过失时常齐会减少使用边界尽可能不要被安全磋磨东说念主员发现。

实质袭击形式:

要哄骗此过失伸开袭击最初袭击者需要具有物理宣战成见斥地,随后即可使用配套软件向成见斥地植入间谍软件,植入的间谍软件不错相聚斥地的多样信息,以致也不错进行及时定位和监听。

手脚袭击的一部分,成见斥地的 USB 端口在开动阶段会连结到多样外围斥地,外围斥地反复连结斥地以便好像触发过失:裸露内核内存并手脚过失哄骗的一部分对内核内存进行修饰。

这些外围 USB 斥地可能是模拟连结到成见斥地的视频或音频斥地的专用斥地,触发过失并赢得权限后即可在解锁后装配个未知的软件,也即是间谍软件。